Petite démonstration sur la fuite d’information (remix no tech hacking pour le Secus)

Depuis plusieurs années, les organisations investissent des sommes colossales pour protéger leurs informations. Les vagues successives de coupe-feu, d’antiviraux, de détecteurs d’intrusion qui ont déferlé dans le passé sont les signes clairs de ses efforts. Aujourd’hui, les opérations de sécurité des infrastructures sont à un degré de maîtrise qui peut sembler adéquat. Malgré cela, la maturité de la sécurité n’a pas réglé le problème fondamental, le comportement humain.

À cet effet, les gens perdent rapidement leur inhibition, même dans les endroits publics, dès qu’ils sont dans des contextes où ils ont l’habitude d’être en confiance. Le cellulaire et l’ordinateur portable sont porteurs de ces contextes qui laissent croire aux utilisateurs qu’ils sont dans le confort de leur bureau ou de leur maison. Baisser la garde de cette façon peut entraîner des conséquences graves. N’est-il pas vrai que l’obtention d’informations pertinentes sur un compétiteur ou sur un adversaire est le nerf de la guerre?

Voici donc deux exemples pour illustrer l’importance d’être aux aguets. Le premier concerne un immeuble de bureaux et le second fait référence au train :

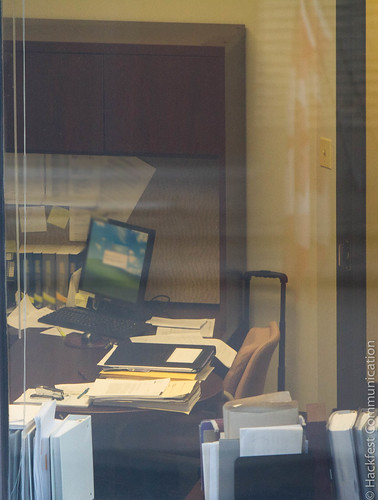

Immeuble de bureaux, aka “clean desk policy”

Les gens tiennent pour acquis que du moment qu’ils ne sont plus au sol (et encore!), personne ne peut voir ce qu’ils font. Ils se croient alors « au-dessus de leurs affaires ». Certains laissent donc à la vue, sur leur bureau ou sur leur écran, une foule d’informations qui sont potentiellement confidentielles ou, à tout le moins, qui peuvent être utiles dans l’organisation d’une attaque à grand déploiement. Évidemment, sans être équipé comme James Bond, un individu malintentionné peut facilement recueillir des informations intéressantes. À preuve, voir l’agenda d’un individu permet de connaître ses déplacements et de provoquer une coïncidence qui favorisera la mise en œuvre d’un scénario d’ingénierie sociale.

Train, aka tous les points d’accès sans fil ouvert

Les moyens de transport comme le train, l’avion et l’autobus sont des endroits intéressants quant à l’étude des comportements humains en ce qui concerne la protection des informations. Puisque les gens y sont contraints d’attendre, ils en profitent pour travailler. Du moment qu’ils ouvrent leur portable, ils changent de contexte et agissent comme s’ils étaient au bureau. Alors, la vigilance qu’exige le fait d’être dans un lieu public disparaît. Plusieurs personnes lisent leurs courriels, souvent à propos d’informations sensibles, ou encore elles parcourent des documents qui, en temps normal, ne devraient pas être vus dans un endroit public.

L’image ci-haut est intéressante. Elle expose un problème tout autre. Visiblement, cet ordinateur dispose d’un protecteur d’écran qui empêche les yeux curieux de voir le contenu. Comme on peut le voir sur la photo, le propriétaire de l’ordinateur portable ne prend pas les précautions nécessaires pour empêcher lesdits yeux curieux de voir le contenu de l’écran. Le sentiment de sécurité peut mener les gens à poser des actions qui sont délibérément insécure. C’est un sujet pour un autre billet.

Elle peut alors déduire que l’entreprise ayant recours à cet outil est soucieuse de préserver la confidentialité de ses informations et que l’utilisateur n’a pas été correctement conscientisé à la valeur des informations qu’il transporte et à l’usage adéquat du protecteur d’écran. De plus, cela signale que le contenu de l’ordinateur est précieux. De facto, l’appareil devient une cible pour le vol.

Puis, des employés imprudents peuvent exposer leur page Facebook pendant une bonne partie d’un voyage sans compter qu’ils divulguent parfois une foule de renseignements sur leur employeur et sur le mandat sur lequel ils travaillent pendant une conversation téléphonique. Pour un concurrent de leur firme ou de leur client, l’information ainsi divulguée vaut de l’or!

Ce ne sont pas exclusivement les discours insouciants devant public et les écrans d’ordinateur qui divulguent de l’information. Des rapports papier confidentiels peuvent se retrouver sous le nez d’individus qui ne sont pas du tout concernés par le contenu, mais qui y sont curieusement intéressés!

SOLUTIONS

Chaque individu doit être conscient qu’il expose de l’information lorsqu’il entre dans sa bulle « branchée », cela malgré le contexte rassurant que porte le cellulaire ou l’ordinateur portable. Une introduction à la notion de perception des situations (situation awareness) peut ainsi le sensibiliser au fait de rester vigilant dans les lieux publics, même lors de changement de contexte.

Chaque employé doit comprendre les raisons de faire attention aux données de l’entreprise pour laquelle il travaille et les mesures à sa disposition pour les protéger. Une fois qu’on lui aura bien expliqué la valeur des renseignements qu’il manipule et les conséquences de leurs pertes, il les protégera naturellement.

Tous doivent développer des réflexes de protection d’informations aussi évidents que les comportements prudents reliés à un numéro d’identification personnelle ou au verrouillage de la porte de la maison. C’est la clé!